Bezpieczeństwo danych w systemach informatycznych to kluczowe zagadnienie współczesnego świata a w szczególności dotyczy to obszaru firm ochrony. Safestar wprowadza światowe standardy w bezpieczeństwie dostępu do danych.

Bezpieczne hasła

Safestar automatycznie kontroluje jakość hasła dlatego twórz takie hasła aby wskaźnik „mocy hasła” wskazywał co najmniej 50%. Komunikat „Hasło jest proste” nie powinien się pokazywać. Zwróć uwagę na zalecenia.

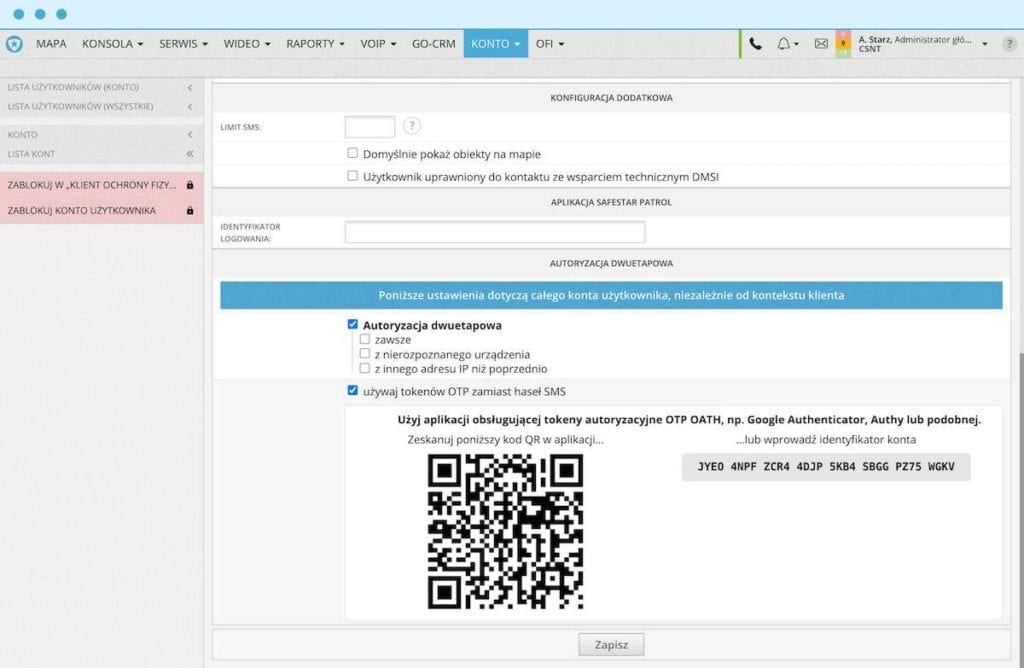

Logowanie dwupoziomowe z użyciem kodów SMS

Dzięki autoryzacji dwuetapowej, Safestar automatycznie wyśle kod SMS na numer telefonu użytkownika podczas logowania. Warunkiem zalogowania się do systemu będzie podanie tego kodu.

Z tej opcji można skorzystać w dogodnych przypadkach, przy:

- każdym logowaniu,

- logowaniu z innej przeglądarki (innego urządzenia),

- dostępie z innego adresu IP niż poprzednio.

Opcja okresowej obowiązkowej zmiany hasła

Na bezpieczeństwo dostępu do danych wpływają okresowe zmiany hasła. W ustawieniach konta (zakładka konto/konta/konfiguracja) można ustawić automatyczną, okresową zmianę hasła dla wszystkich użytkowników w swojej firmie. Przyjmij odpowiedni okres i poinformuj o tym wszystkich użytkowników w firmie. System po określonym czasie poprosi użytkowników o zmianę hasła.

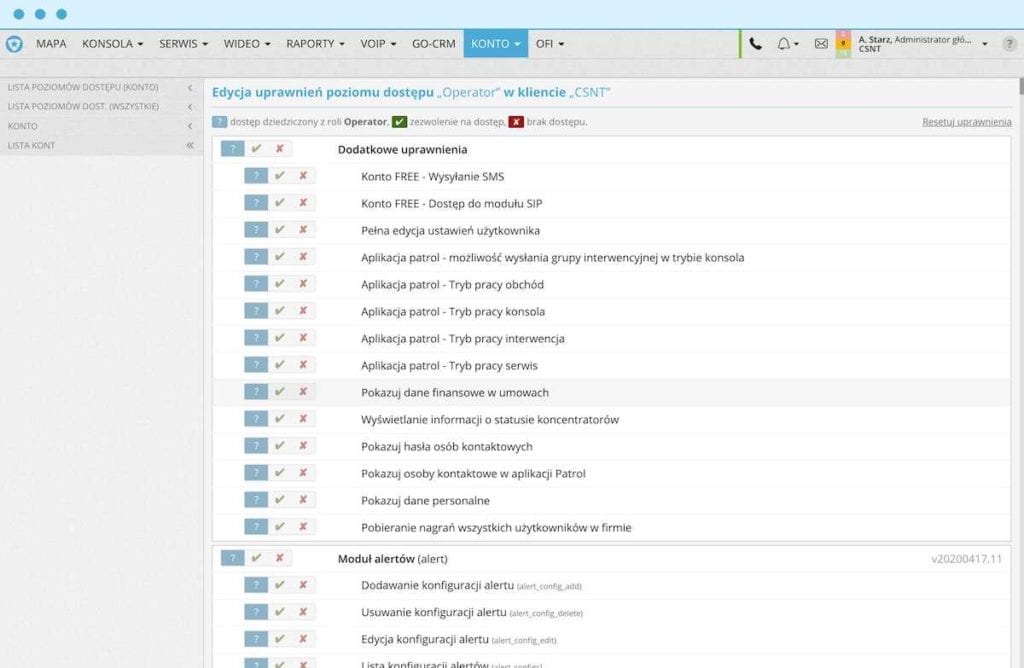

Upoważnienia dostępu do danych

Określenie dostępu do obiektów i grup obiektów

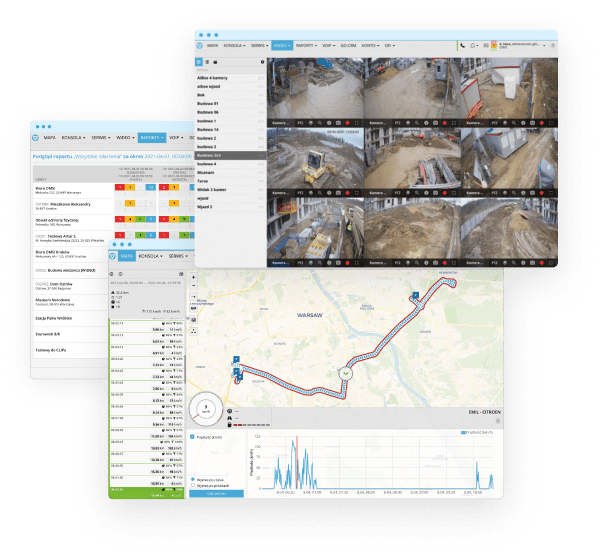

Na bezpieczeństwo danych w systemach maja wpływ uprawnienia dostępu. W Safestar każdemu użytkownikowi można nadać dostęp do określonych obiektów a tym samym do określonych danych związanych z tymi obiektami:

- dane adresowe

- dane osobowe osób kontaktowych

- strumienie wideo

- pozycje geograficzne

Określenie dostępu do strumieni wideo na poziomie konfiguracji

Podczas konfiguracji (dodawania) rejestratora wideo, administrator systemu może wybrać które strumienie wideo (kamery) mogą być widoczne w systemie w danym obiekcie.

Czasowe przetwarzanie danych

Osoby kontaktowe z datami początku i końca

Przy dodawaniu danych osób kontaktowych można wskazać okres, w którym dane osoby mogą być widoczne.

Data monitorowania obiektu

Przy dodawaniu obiektu można wskazać okres w którym obiekt jest monitorowany.

Czasowe notatki

Przy dodawaniu notatek można wskazać okres ważności po którym dana informacja nie będzie prezentowana.

Karta kluczowych osób odpowiedzialnych KONTO/EDYCJA/DANE KONTAKTOWE

W systemie jest dostępny formularz z danymi kontaktowymi kluczowych osób w firmie w tym osób odpowiedzialnych za ochronę danych osobowych. Dane wpisane w formularzu wymagają weryfikacji.

Wyszukiwarka danych osobowych – KONTO/WYSZUKIWANIE DANYCH OSOBOWYCH

Pod kątem wymagań związanych z ochroną danych osobowych w systemie został stworzony formularz, który umożliwia wyszukanie określonych danych w czterech obszarach funkcjonowania systemu:

- osoby kontaktowe

- użytkownicy systemu (loginy)

- grupy interwencyjne, specjaliście, itp.

- kluczowe osoby kontaktowe

Bezpieczeństwo teleinformatyczne

W zakresie bezpieczeństwa teleinformatycznego Safestar spełnia następujące wymagania.

- Szyfrowana transmisja danych (SSL)

- Szyfrowane hasła i wybrane inne dane

- 2 firewall’e spięte w klaster

- Klaster bazy danych

- Kopie bezpieczeństwa z niezależnym, drugim Data Center

- Niezależne wejścia kabli do budynku

- Niezależnie linie światłowodowe

Podany opis zawiera elementy, które można podać do publicznej wiadomości. Ze względów bezpieczeństwa wymienione opcje są opisane ogólnie i nie są to wszystkie elementy zabezpieczeń jakie są stosowane.

Bezpieczeństwo fizyczne

W bezpieczeństwie fizycznym infrastruktury Safestar spełnia następujące wymagania.

- Systemy UPS

- Agregaty

- System detekcji pożaru oraz system wczesnej detekcji dymu

- Gazowy system gaśniczy

- Telewizja przemysłowej (CCTV)

- Kontrola dostępu (SDK)

- System sygnalizacji włamania i napadu (SSWiN)

- Pracownicy ochrony monitorujący obiekt 24/7

- Weryfikacja tożsamości osób wchodzących do obiektu

- Wizyty gości w eskorcie służb obiektu

System Zarządzania Bezpieczeństwem Informacji

Firma DMSI Software Sp. z o.o. będąca producentem i jednocześnie operatorem usługi Safestar Cloud posiada wdrożony system zarządzania bezpieczeństwem informacji w oparciu o normę ISO 27001.