Ochrona danych osobowych w monitoringu

Jeżeli zajmujesz się monitoringiem lub korzystasz z takich usług zapewne doskonale zdajesz sobie sprawę z tego, że ochrona danych i ciągłość działania jest niezmiernie ważna. W systemach informatycznych stosowanych do monitoringu sa gromadzone istotne i często bardzo ważne dane. Są to np. hasła do odwoływania alarmów, dane kontaktowe do ważnych osób tzw. VIP. Informacje te mają często niezwykle duże znaczenie dla bezpieczeństwa klientów, osób z nimi powiązanych, jak i dla monitorowanego mienia. Coraz częściej są również przechowywane nagrania wideo na których są wizerunki osób – monitoring wideo jest bardzo inwazyjną formą przetwarzania danych osobowych.

Stan obecny

Niestety według statystyk tylko 3% polskich firm przetwarza dane osobowe zgodnie z prawem (po zarejestrowaniu baz danych osobowych w GIODO). Nasze obserwacje pozwalają na postawienie tezy, że ten temat jest bardzo często bagatelizowany. Zdarza się, że firmy monitorujące, często nie spełniają podstawowych, ustawowych obowiązków w zakresie zapewnienia danym należytej ochrony. Do dzisiaj można jeszcze usłyszeć, że w monitoringu wideo nie dochodzi do przetwarzania danych osobowych – co jest nieprawdą.

Zasadniczym aktem normatywnym regulującym przetwarzanie danych osobowych jest ustawa z dnia 29 sierpnia 1997 roku o ochronie danych osobowych. Nakłada ona na wszystkie podmioty, działające na terenie RP i przetwarzające dane osobowe obligatoryjne obowiązki, które muszą być spełnione.

„W rozumieniu ustawy za dane osobowe uważa się wszelkie informacje dotyczące zidentyfikowanej lub możliwej do zidentyfikowania osoby fizycznej.”

„Osobą możliwą do zidentyfikowania jest osoba, której tożsamość można określić bezpośrednio lub pośrednio, w szczególności przez powołanie się na numer identyfikacyjny albo jeden lub kilka specyficznych czynników określających jej cechy fizyczne, fizjologiczne, umysłowe, ekonomiczne, kulturowe lub społeczne”. Informacji nie uważa się za umożliwiającą określenie tożsamości osoby, jeśli to określenie wymagałoby nadmiernych kosztów, czasu lub działań.”

Obecnie, kiedy jednym z typowo spotykanych szablonów loginu, do większości systemów elektronicznych, jest adres email klienta. Należy szczególnie pamiętać, że adres ten często umożliwia identyfikację osoby. Przetwarzanie danych osobowych oznacza wszelkie operacje wykonywane na danych osobowych. Należą do nich: zbieranie, utrwalanie, przechowywanie, opracowywanie, zmienianie, udostępnianie i usuwanie, a zwłaszcza te, które wykonuje się w systemach informatycznych.

Dotychczasowe wymagania

W celu spełnienia wymogów ustawowych od strony organizacyjnej, pierwszym krokiem jest wyznaczenie Administratora Bezpieczeństwa Informacji (ABI). Kolejnym krokiem jest opracowanie odpowiedniej dokumentacji. Na końcu zbiór należy zgłosić do Generalnego Inspektora Danych Osobowych (GIODO), przed rozpoczęciem jego przetwarzania. Do podstawowych obowiązków osoby wyznaczonej jako ABI należy zabezpieczenie danych osobowych przed dostępem do nich osób nieupoważnionych.

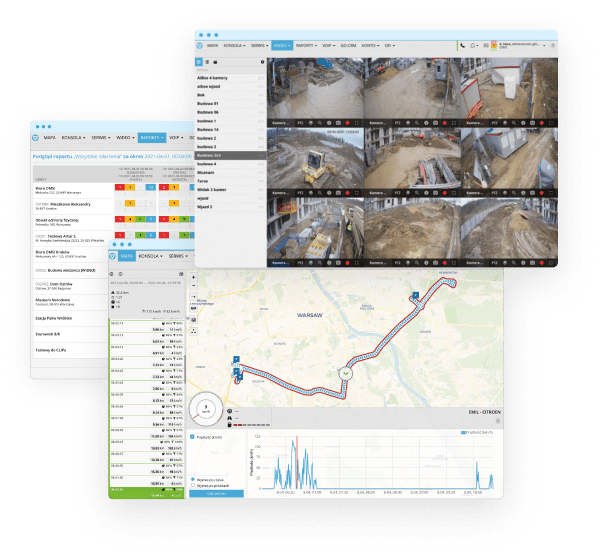

W usługach monitoringu istotną rolę odgrywa system odbierający, analizujący i gromadzący sygnały z obiektów. System ten zawiera dane osobowe klientów. Dlatego powinien spełnia ustawowe warunki technicznych i organizacyjne, dla urządzeń i systemów informatycznych służących do przetwarzania danych osobowych.

Na szczęście, w maju 2018 zaczną obowiązywać nowe przepisy związane z ochroną danych osobowych, tzw. RODO. Uzupełnią one obecne wymagania, uregulują istotne kwestie związane z elektronicznym przetwarzaniem danych.

ISO 27001 i ochrona informacji w szerszym spektrum

Ochrona danych osobowych nie jest jedynym aspektem bezpieczeństwa informacji. Należy pamiętać, że współczesne Centrum Monitorowania Alarmów to ogromna ilość sprzętu informatycznego nad którym należy sprawować odpowiedni nadzór. W tym obszarze są gotowe rozwiązania organizacyjne jakie powinny być wdrażane. Jest nim norma ISO27001 – ale do tego wrócimy w innym materiale.

Ciągłość działania w monitoringu

Istotnym elementem usług monitorowania jest zarządzanie ciągłością działania – Business Continuity Planning (BCP).

Mówiąc o zarządzaniu ciągłością działania mamy na myśli ciągły, niekończący się proces w ramach którego są wykonywane między innymi:

- analizy ryzyka oraz analizy wpływu zdarzeń na biznes (tzw. scenariusze):

- określanie zakresu ochrony (funkcje biznesowe i zasoby)

- rozwiązania awaryjne (budowanie, utrzymywane i ciągłe testowane)

- plany zachowania ciągłości działania (postępowanie w sytuacjach kryzysowych)

- struktury i procesy zarządzania kryzysowego.

Podejście firm w obszarze zarządzania ciągłością działania, nie tylko na rynku monitorowania, jest bardzo różne i wynika z szeregu czynników: Warto tu wymienić główne z nich:

- Regulacje prawne

- Wymogi firm ubezpieczeniowych

- Świadomość zagrożeń i związanego z nimi ryzyka

- Właściwe umocowanie osób odpowiedzialnych za obszar BCP w firmach

- Odpowiednie budżety

- Wymogi stawiane przez klientów, wynikające z ich procedur

- Dążenie do włączenia obszaru BCP (norma ISO 22301) do zintegrowanego systemu zarządzania przedsiębiorstwem opartego o normy ISO (9001, 27001).

Od strony formalno-prawnej w Polsce główne wytyczne oparte są na rekomendacjach Komisji Nadzoru Finansowego dla instytucji finansowych (banki, ubezpieczyciele, domy maklerskie) oraz dla infrastruktury krytycznej Państwa. Dla przedsiębiorstw świadczących usługi krytyczne z punktu widzenia Państwa (transport, telekomunikacja, energia, bezpieczeństwo) wymagane jest przygotowanie planów ochrony infrastruktury krytycznej, które spełniają rolę tożsamą w dużej części z BCP. Są to właściwe jedyne organizacje, które wymagają od firm monitorujących spełniania określonych wymogów w obszarze BCP.

Podsumowanie

Oczywistym jest stwierdzenie, że firmy świadczące usługi monitorowania robią to w oparciu o sprzęt i systemu IT. Dlatego ochrona danych i ciągłość działania są szczególnie ważne. Dzięki temu firmy ochrony mogą zapewnić odpowiednie bezpieczeństwo swoim klientom. Jednak jak agencje ochrony miałyby zadać we wszystkich szczegółach o odpowiedni poziome bezpieczeństwa. Jest to oczywiście trudne. Najlepiej skorzystać z gotowych rozwiązań, które w dbają o bezpieczeństwo na najwyższym poziomie. Takim systemem jest np. Safestar.

Świadomość tej problematyki wzrasta i pojawiają się konkretne wymogi klientów, które wymuszają podjęcie odpowiednich kroków przez firmy monitorujące. Elementem ewidentnie hamującym dzisiaj ten proces jest brak środków na tego typu działania w firmach ochrony osób i mienia.