Dodawanie użytkowników (loginów) #

Aby dodać nowego użytkownika do systemu, należy wykonać następujące kroki:

- Przejść do sekcji SAFESTAR > KONTO > UŻYTKOWNICY > UŻYTKOWNICY.

- W menu po lewej stronie ekranu należy wybrać opcję „DODAJ UŻYTKOWNIKA”.

Po wykonaniu tych kroków otworzy się formularz umożliwiający wprowadzenie danych nowego użytkownika oraz przypisanie odpowiednich uprawnień.

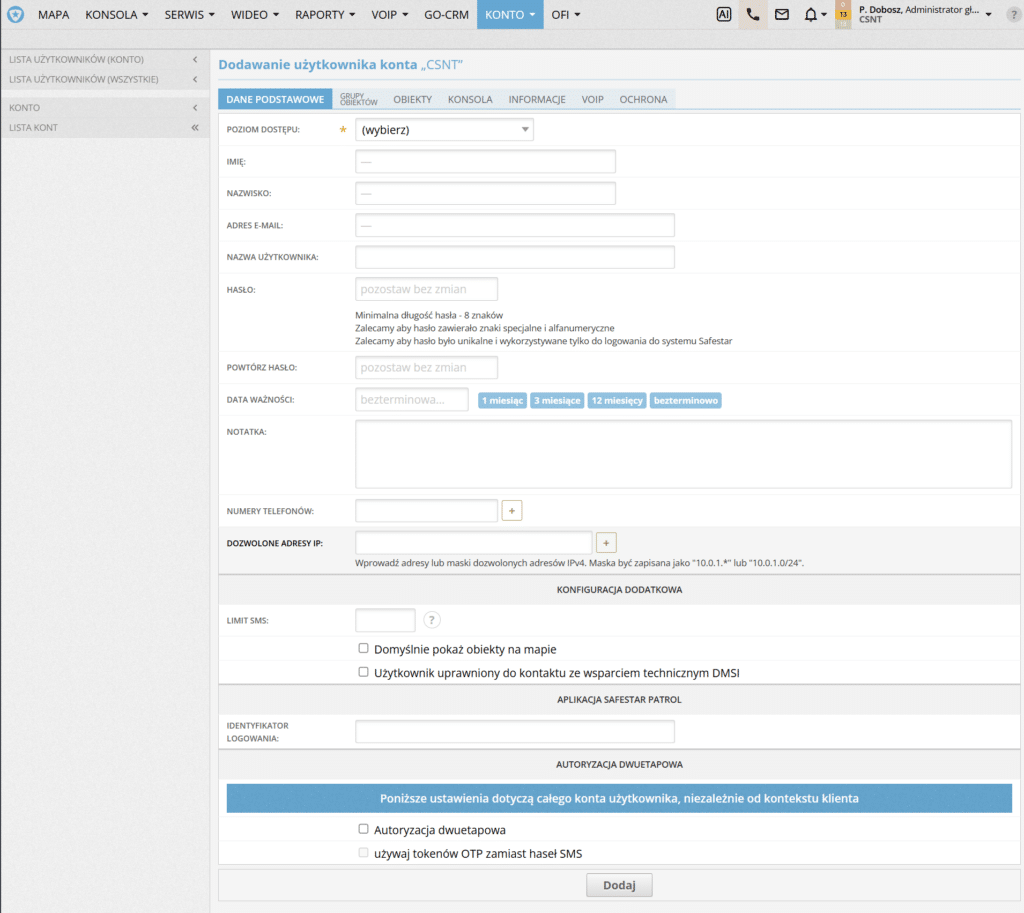

Po wybraniu opcji „DODAJ UŻYTKOWNIKA”, należy wypełnić formularz edycji użytkownika, podając odpowiednie dane:

- Poziom dostępu – należy wybrać poziom dostępu użytkownika, który określi zakres jego uprawnień w systemie, zależnie od roli, jaką ma pełnić.

- Imię i nazwisko – dane użytkownika, które będą wykorzystywane w systemie do jego identyfikacji i umożliwią łatwe rozpoznanie użytkownika w systemie.

- Adres e-mail – adres e-mail jest jednocześnie loginem do systemu. Zaleca się korzystanie z samego adresu e-mail (bez ponadawania nazwy użytkownika) przy zakładaniu użytkowników, ponieważ w przypadku utraty hasła lub zablokowania konta (konto blokowane po 3 nieudanych próbach logowania), użytkownik będzie mógł samodzielnie przejść procedurę resetowania hasła za pomocą swojego adresu e-mail.

- Nazwa użytkownika – opcjonalny login tekstowy, który może być użyty jako alternatywny sposób logowania, jeśli nie jest używany adres e-mail.

- Hasło – można ustalić hasło użytkownikowi podczas tworzenia konta, lub pozostawić to pole puste, wtedy system wyśle użytkownikowi wiadomość e-mail z linkiem aktywacyjnym, który umożliwi samodzielne ustawienie hasła.

- Numery telefonów – zaleca się uzupełnienie numeru telefonu komórkowego, który będzie wykorzystywany do autoryzacji dwuetapowej, z wykorzystaniem kodów SMS.

- Dozwolone adresy IP – istnieje możliwość określenia, z jakich adresów publicznych IP użytkownik będzie mógł się logować do systemu. Taki mechanizm zwiększa bezpieczeństwo konta, pozwalając na logowanie tylko z zaufanych źródeł np. z siedziby firmy..

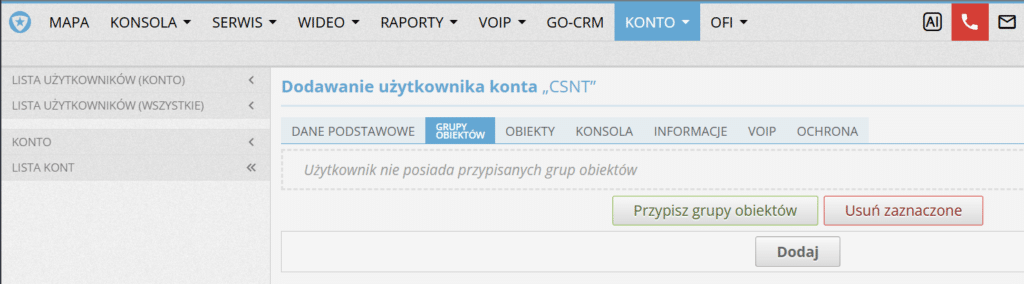

Po wprowadzeniu danych w zakładce „Dane podstawowe”, należy przypisać użytkownikowi przynajmniej jedną grupę obiektów. W przeciwnym razie użytkownik po zalogowaniu się do systemu nie będzie miał dostępu do żadnych obiektów w żadnym z modułów systemu. Oznacza to, że nie będzie mógł pracować z obiektami ani nie zobaczy żadnych alarmów na konsoli.

Podział obiektów na grupy oraz przypisywanie odpowiednich uprawnień do tych grup pozwala na usprawnienie pracy, szczególnie na stacji monitorowania. Przykładem może być podział obiektów między operatorów, co umożliwia im koncentrację na określonych zadaniach i zwiększa efektywność pracy.

Aby przypisać użytkownikowi uprawnienia do grupy obiektów, należy przejść do kolejnej zakładki i użyć przycisku „Przypisz grupy obiektów”. W tym miejscu przypisuje się odpowiednie grupy, a po dokonaniu zmian należy zatwierdzić formularz klikając przycisk „Dodaj/Zapisz”, aby zapisać wszystkie wprowadzone dane.

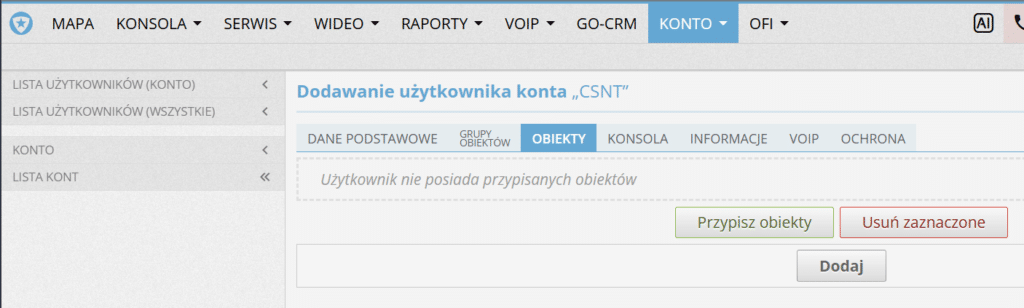

Jeżeli użytkownik ma mieć dostęp tylko do kilku lub jednego obiektu, a nie ma dostępnej odpowiednio ograniczonej „grupy obiektów”, należy przejść do zakładki „OBIEKTY” w formularzu Edycji Użytkownika. W tej zakładce można przypisać wybrane obiekty, do których użytkownik ma mieć dostęp. Dzięki tej funkcji możliwe jest przyznanie uprawnień do poszczególnych obiektów, nawet jeśli nie są one częścią przypisanej grupy obiektów.

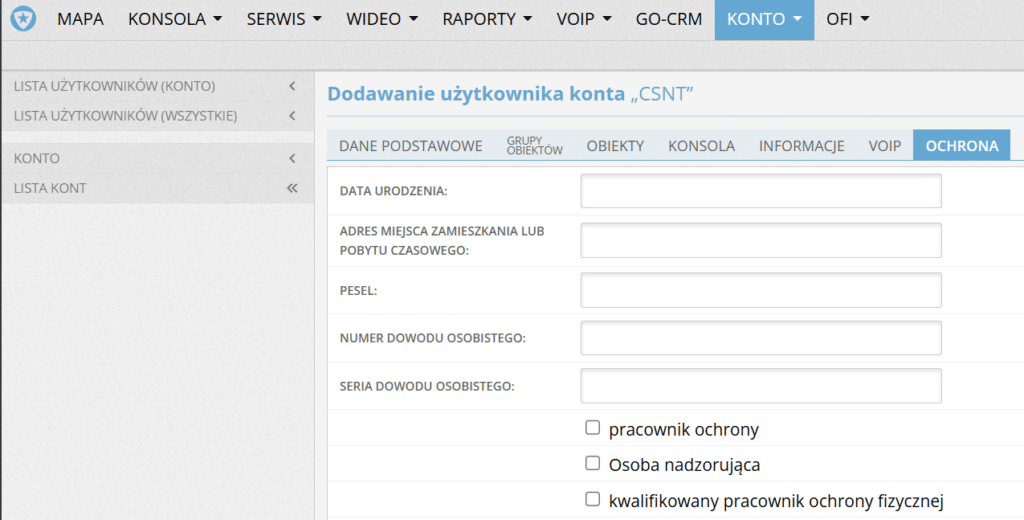

W przypadku, gdy użytkownik ma obsługiwać książki obiektów w module OFI, należy dodatkowo włączyć funkcję „pracownik ochrony” w zakładce „OCHRONA” w formularzu Edycji Użytkownika. Po jej aktywacji użytkownik zyska dostęp do obsługi książki obiektu, co umożliwi mu przypisywanie siebie do rozpoczęcia oraz zakończenia służby.

Poziomy dostępu #

W Safestar administrator (z uprawnieniami do tworzenia użytkowników) ma możliwość zakładania dowolnej liczby loginów (użytkowników) dla swoich pracowników. Każdemu użytkownikowi można przypisać odpowiedni zestaw uprawnień, korzystając z poziomów dostępu, które można dowolnie konfigurować w zależności od potrzeb.

Domyślnie, podczas rejestracji, system automatycznie tworzy kilka podstawowych poziomów dostępu. W każdej chwili administrator może zmienić zestaw uprawnień przypisanych do danej roli lub dodać nowe poziomy dostępu, przechodząc do modułu KONTO > UŻYTKOWNICY > POZIOMY DOSTĘPU.

WAŻNA INFORMACJA! Konfiguracja poziomów dostępu została szczegółowo opisana w osobnej instrukcji.

Zasady bezpiecznego logowania #

Warto pamiętać o zasadach bezpiecznego logowania, aby zapewnić odpowiedni poziom ochrony danych i konta użytkownika. Safestar oferuje kilka mechanizmów, które warto skonfigurować:

- Okresowa zmiana haseł – W konfiguracji konta użytkownika istnieje możliwość ustawienia częstotliwości, z jaką użytkownicy będą musieli zmieniać hasła do systemu. Regularna zmiana haseł zwiększa bezpieczeństwo konta i minimalizuje ryzyko nieautoryzowanego dostępu.

- Dwuetapowe logowanie z użyciem kodów SMS – W zakładce „Ustawienia użytkownika”, dostępnej w menu w prawym górnym rogu, każdy użytkownik może włączyć autoryzację dwuetapową. Po jej aktywacji, podczas logowania system będzie wymagał podania tokenu, który jest wysyłany za pomocą wiadomości SMS. Ta metoda zapewnia wysoki stopień bezpieczeństwa konta i skutecznie uniemożliwia zalogowanie się nieupoważnionym osobom, nawet jeśli dysponują one loginem.

- Dwuetapowe logowanie z użyciem kodów OTP – W zakładce „Ustawienia użytkownika”, dostępnej w menu w prawym górnym rogu, każdy użytkownik może włączyć autoryzację dwuetapową. Po jej aktywacji, podczas logowania system będzie wymagał podania tokenu generowanego przez aplikację OTP, taką jak Google Authenticator, Microsoft Authenticator czy inne podobne aplikacje. Ta metoda zapewnia wysoki stopień bezpieczeństwa konta i skutecznie uniemożliwia zalogowanie się nieupoważnionym osobom, nawet jeśli dysponują one loginem i hasłem.

Korzystanie z metody OTP zapewnia wysoki stopień bezpieczeństwa konta, skutecznie uniemożliwiając dostęp nieupoważnionym osobom, nawet jeśli dysponują one loginem i hasłem. Jest to standard stosowany przez wiele popularnych systemów i usług, takich jak Google, Facebook, Banki online, czy Apple ID. Dwuetapowa autoryzacja z użyciem kodów OTP jest powszechnie uznawana za jedną z najskuteczniejszych metod ochrony przed nieautoryzowanym dostępem do kont użytkowników.